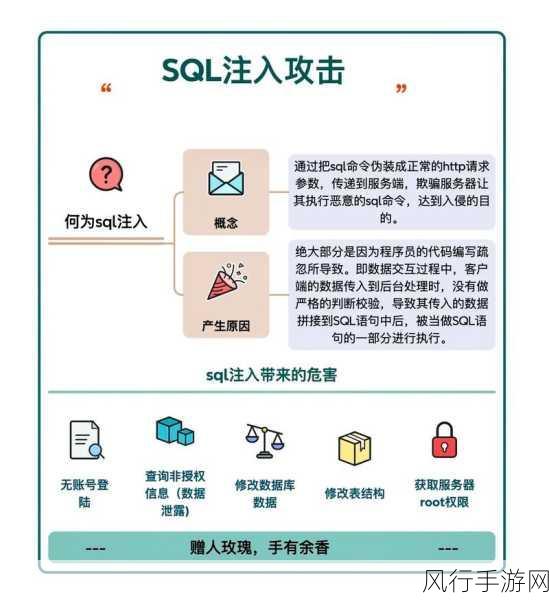

SQL 注入攻击是网络安全领域中一种常见且具有威胁性的攻击方式,为了有效防范这类攻击,SQL Web 应用防火墙(SQL WAF)应运而生,SQL WAF 究竟该如何编写呢?

编写一个有效的 SQL WAF 并非易事,它需要综合考虑多个方面的因素和技术,要对常见的 SQL 注入攻击模式有深入的了解,这包括但不限于基于字符串拼接的注入、基于数字型参数的注入、基于布尔型条件的注入等等,只有清楚地知道攻击者可能采用的手段,才能有针对性地进行防护。

在语法解析方面,SQL WAF 需要具备强大的解析能力,能够准确地将用户输入的 SQL 语句进行分解和分析,识别出其中可能存在的异常和危险元素,通过建立合法的 SQL 语法规则库,对输入的语句进行规则匹配,一旦发现不符合规则的部分,立即进行拦截和告警。

对于参数化查询的支持也是 SQL WAF 的重要特性之一,通过强制使用参数化查询,可以有效地避免 SQL 注入攻击,因为在参数化查询中,用户输入的数据被视为参数,而不是直接嵌入到 SQL 语句中,从而降低了被恶意利用的风险。

SQL WAF 还需要具备实时监测和学习的能力,随着网络环境的不断变化和攻击手段的日益更新,WAF 要能够及时感知到新出现的威胁,并自动调整防护策略,可以通过收集和分析大量的 SQL 访问日志,从中发现潜在的攻击模式和异常行为,为后续的防护提供有力的支持。

在性能方面,SQL WAF 也不能忽视,它需要在保障防护效果的同时,尽量减少对正常业务的性能影响,采用高效的算法和优化的代码实现,确保在高并发场景下依然能够稳定运行。

编写一个优秀的 SQL WAF 需要综合运用多种技术和策略,不断地进行优化和完善,只有这样,才能在复杂多变的网络环境中,为数据库安全提供坚实的保障。